O Perigo Oculto na Sua API: Entendendo o SSRF e Suas Implicações na Segurança

Mais um conteúdo gerado a partir do conhecimento adquirido em um curso da APIsec University. Vivemos em uma era onde as APIs são a espinha dorsal da comunicação entre sistemas. Com o crescimento da interconectividade, aumenta também o risco de vulnerabilidades exploráveis. Um dos vetores mais explorados atualmente é o SSRF (Server-Side Request Forgery), uma vulnerabilidade que permite que um atacante manipule um servidor para fazer requisições não autorizadas.

Willian Gassen da Costa

3/19/20251 min read

Introdução ao SSRF e Suas Consequências

A tecnologia da informação tem avançado a passos largos, especialmente com a crescente adoção de APIs (Interface de Programação de Aplicações) que facilitam a comunicação entre sistemas. No entanto, essa interconexão traz à tona um sério risco: as vulnerabilidades de segurança. Dentre elas, o Server-Side Request Forgery (SSRF) destaca-se como um vetor frequentemente explorado, permitindo que atacantes manipulem servidores para realizar requisições não autorizadas.

Como funciona o SSRF?

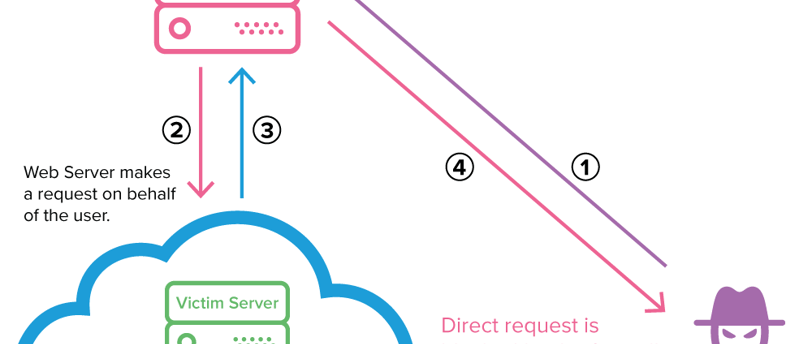

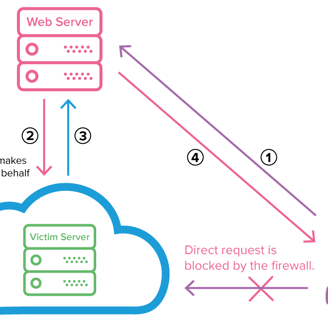

O SSRF ocorre quando uma aplicação permite que o usuário forneça uma URL para o servidor acessar sem as devidas validações. Isso pode resultar em acessos indevidos a recursos internos, comprometendo serviços críticos e expondo dados sensíveis.

Os ataques SSRF podem se manifestar de diferentes formas:

In-Band SSRF

Quando o atacante recebe a resposta diretamente, facilitando a extração de dados.

Blind SSRF

Quando não há resposta direta, mas é possível inferir o comportamento da aplicação por meio de outras técnicas, como análise de tempo de resposta.

Out-of-Band SSRF (OOB-SSRF)

Quando os dados são transferidos para um serviço externo controlado pelo atacante.

Impactos e mitigação

O SSRF pode ser explorado para:

Acessar redes internas e servidores restritos.

Bypassar autenticação de serviços internos.

Descobrir metadados de instâncias na nuvem (como AWS e Azure).

Explorar outras vulnerabilidades combinadas, ampliando o impacto.

Para mitigar esse risco, algumas boas práticas são fundamentais:

Validar e sanitizar URLs fornecidas pelo usuário.

Restringir a aplicação para acessar apenas destinos confiáveis.

Implementar listas de permissões (whitelisting) para requisições externas.

Monitorar logs e padrões de acesso suspeitos.

Falhas como o SSRF podem ser silenciosas, mas têm um enorme potencial destrutivo.