Mass Assignment: A Brecha Silenciosa nas APIs

A segurança de APIs é um tema cada vez mais crítico no desenvolvimento de software. Enquanto vulnerabilidades como SQL injection e Cross-Site Scripting (XSS) são amplamente conhecidas, uma ameaça silenciosa pode passar despercebida: o mass assignment. Neste artigo, vamos entender o que é essa vulnerabilidade, como explorá-la e, mais importante, como se proteger contra ataques desse tipo.

Willian Gassen da Costa

3/18/20253 min read

Introdução

A segurança de APIs é um tema cada vez mais crítico no desenvolvimento de software. Enquanto vulnerabilidades como SQL injection e Cross-Site Scripting (XSS) são amplamente conhecidas, uma ameaça silenciosa pode passar despercebida: o mass assignment.

Neste artigo, vamos entender o que é essa vulnerabilidade, como explorá-la e, mais importante, como se proteger contra ataques desse tipo.

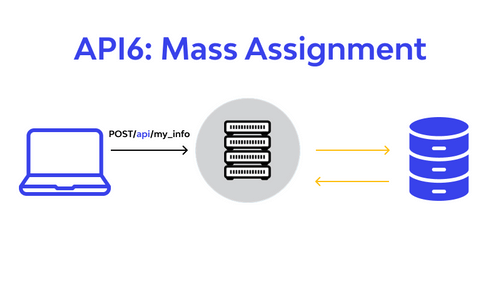

O Que é Mass Assignment?

Mass assignment é uma técnica que permite a atribuição em massa de valores a parâmetros de um modelo de dados. Embora isso possa simplificar a manipulação de dados, quando não é controlado adequadamente, pode abrir brechas significativas de segurança.

Em essência, se uma API não valida os dados recebidos, um invasor pode explorar a vulnerabilidade de mass assignment para modificar campos que não deveriam ser acessíveis, potencialmente causando danos ou acessando informações sensíveis.

Mass Assignment ocorre quando um endpoint permite que o usuário defina atributos sensíveis de um objeto diretamente, sem qualquer validação ou restrição. Isso acontece porque muitos frameworks modernos utilizam o mapeamento automático de objetos recebidos no JSON da requisição para classes no backend.

Se não houver controle adequado, um atacante pode manipular esses atributos e alterar propriedades críticas, como permissões de acesso ou saldo de conta.

Como Explorar a Vulnerabilidade

Para entender como um ataque de mass assignment pode ocorrer, imaginemos uma API que aceita informações de um usuário, como nome e e-mail. Se a API estiver mal configurada, um invasor pode enviar uma requisição que não apenas altera o nome e e-mail, mas também modifica o papel do usuário ou, em alguns casos, até as permissões. Isso pode resultar em um comprometimento completo da segurança da aplicação.

Exemplo de Ataque

Imagine que um endpoint de atualização de perfil recebe a seguinte requisição JSON:

{ "username": "user123", "email": "user@example.com", "role": "admin" }

Se a API não restringir a alteração do campo role, um usuário comum pode se tornar administrador em segundos!

Agora, pense nos impactos: acesso privilegiado a dados, manipulação de informações sigilosas e até mesmo controle total sobre o sistema.

Como Identificar essa Vulnerabilidade?

A melhor forma de testar se uma API é vulnerável ao Mass Assignment é enviando requisições manipuladas via Postman, Burp Suite ou ferramentas de fuzzing para tentar modificar campos não documentados.

Além disso, revisar o código-fonte e entender quais propriedades estão sendo expostas via binding automático de objetos pode revelar pontos frágeis.

Como se Proteger?

1. Use uma Whitelist de Campos Permitidos

Ao invés de aceitar qualquer campo do JSON recebido, defina explicitamente quais propriedades podem ser alteradas pelo usuário.

2. Valide os Dados no Backend

Mesmo que o frontend tenha proteções, nunca confie na entrada do usuário. Certifique-se de que apenas valores esperados são processados.

3. Aplique o Princípio do Menor Privilégio

Se um usuário não precisa modificar certos atributos, não exponha esses campos. Além disso, garanta que cada operação só pode ser realizada por quem tem permissão para isso.

4. Utilize DTOs (Data Transfer Objects)

Em vez de expor diretamente os modelos do banco de dados, use DTOs para filtrar quais informações podem ser alteradas via API.

Conclusão

O Mass Assignment é uma vulnerabilidade silenciosa, mas com potencial devastador. Felizmente, com boas práticas de desenvolvimento e segurança, é possível mitigar esse risco e proteger suas APIs contra ataques.

Se você já encontrou esse problema em produção ou tem mais insights sobre o tema, compartilhe nos comentários! Vamos continuar essa discussão e fortalecer a segurança das APIs juntos.

Gostou do conteúdo? Compartilhe com sua equipe! 🚀